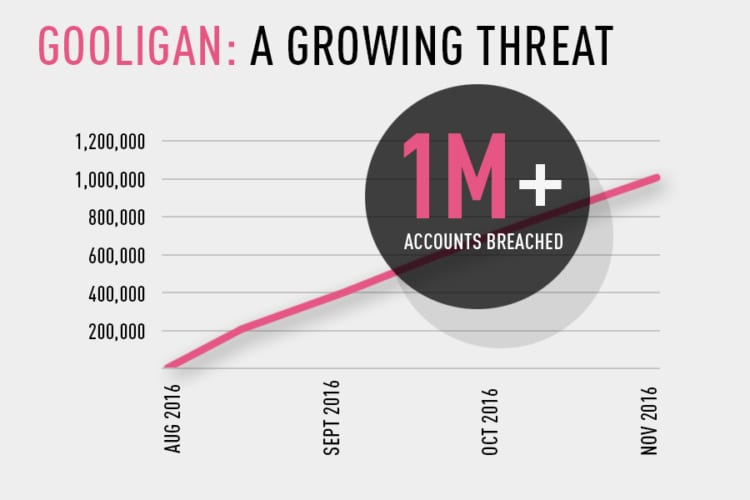

Il risultato del lavoro compiuto dal team della Check Point Software Technologies ha portato alla scoperta di un nuovo e preoccupante malware per Android, chiamato Gooligan, che ha colpito e vìolato la sicurezza di oltre 1 milione di account Google con l’impressionante crescita di oltre 13.000 dispositivi violati ogni giorni.

Il malware Gooligan arriva negli smartphone con Android 4 (JellyBean e KitKat) o Android 5 (Lollipop) che sono installati sul 74% dei dispositivi attraverso una serie di applicazioni infette e riesce ad impossessarsi dei permessi di amministrazione degli smartphone e sottrarre indirizzi email e token di autenticazione.

Gli hacker che entrano in possesso di questi dati possono avere accesso ai dati sensibili degli utenti presenti su Google Play, Gmail, Google Foto, Google Drive, Google Docs e altro ancora.

Oltre a questo gli hacker possono prendere il controllo dello smartphone e far installare applicazioni a pagamento, sottraendo denaro dall’account dell’utente.

Chi è interessato?

Android 4 e Android 5 sono installati sul 74% dei dispositivi e, di questi, circa il 57% si trova in Asia mentre il 9% in Europa. Nella ricerca effettuata da CheckPoint ci sono diverse applicazioni false infettate dal malware e sarebbe opportuno verificare se una di quelle nell’elenco sia presente sullo smartphone ed eliminarla al più presto, effettuando una scansione con l’antivirus CheckPoint ZoneAlarm.

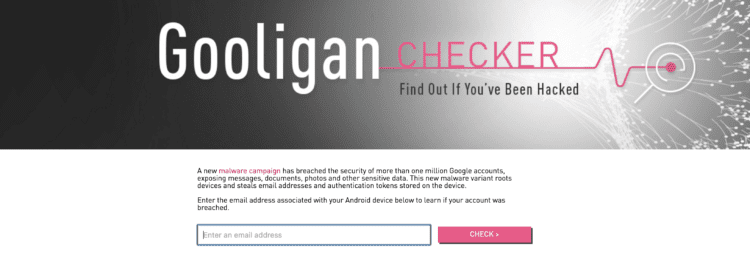

Come scoprire se l’account Google è stato violato

E’ possibile controllare se il proprio account Google sia stato compromesso collegandosi al sito creato appositamente da CheckPoint e inserendo il proprio indirizzo e-mail.

Se l’account risultasse compromesso è necessario:

- Effettuare una formattazione completa del dispositivo con installazione del sistema operativo. Trattandosi di un processo complicato, sarebbe opportuno rivolgersi a tecnici certificati.

- Modificare la password dell’account Google.

Come si infettano i dispositivi Android?

Il codice malevolo Gooligan è presente in diverse applicazioni che sono disponibili su store diversi da Google Play, spesso offerte in versione gratuita rispetto all’applicazione ufficiale a pagamento. Tuttavia queste versionialternative non sono quasi mai verificate e possono contenere codice malevolo che si diffonde ad altri utenti sfruttando gli SMS o altri servizi di messaggistica.

Il team di sicurezza di CheckPoint si era imbattuto nel malware Gooligan per la prima volta lo scorso anno, analizzando il codice dell’applicazione SnapPea. Da allora i creatori del codice malevolo hanno lavorato in silenzio fino all’estate del 2016, ripresentando il malware con un’architettura più complessa.

Gooligan simula click sulla pubblicità presente nelle app e costringe ad installare applicazioni sul dispositivo così l’hacker ottiene un compenso ogni volta in cui un’applicazione risulti installata. Secondo le stime, Gooligan installa ogni giorno almeno 30.000 applicazioni senza il consenso degli utenti e fino ad ora ha superato i 2 milioni di installazioni fraudolente.

Come funziona Gooligan?

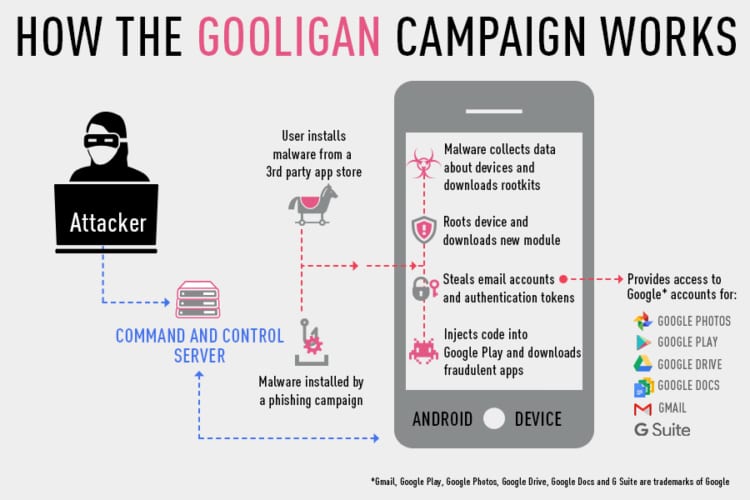

L’infezione inizia quando un utente scarica ed installa un’applicazione contenente codice malevolo sul proprio dispositivo. Ci sono applicazioni infette su store di terze parti, diversi quindi da Google Play, ma altre potrebbero essere state installate seguendo link dannosi ricevuti in un messaggio phishing.

Una volta installata l’applicazione dannosa, questa invia i dati del dispositivo al server controllato dagli hacker e Gooligan riceve degli exploit che affliggono molti dispositivi che gli utenti non hanno aggiornato. Dopo aver ottenuto l’accesso root, Gooligan scarica un nuovo modulo dannoso e lo installa sul dispositivo. Questo modulo a sua volta manda codice a Google Play o ai Servizi Mobili di Google per imitare il comportamento degli utenti e fare in modo che il malware non venga scoperto.

Il modulo in questione permette a Gooligan di ottenere tutte le informazioni dell’account e-mail dell’utente, installare applicazioni e installare circuiti pubblicitari che generano entrate per gli hacker.

I circuiti pubblicitari inviano a Gooligan i nomi delle applicazioni da installare, inserendo anche una recensione positiva o un punteggio elevato sullo store senza che l’utente si accorga di nulla.

Quali sono le applicazioni che (per ora) risultano infette?

- Perfect Cleaner

- Demo

- WiFi Enhancer

- Snake

- gla.pev.zvh

- Html5 Games

- Demm

- memory booster

- แข่งรถสุดโหด

- StopWatch

- Clear

- ballSmove_004

- Flashlight Free

- memory booste

- Touch Beauty

- Demoad

- Small Blue Point

- Battery Monitor

- 清理大师

- UC Mini

- Shadow Crush

- Sex Photo

- 小白点

- tub.ajy.ics

- Hip Good

- Memory Booster

- phone booster

- SettingService

- Wifi Master

- Fruit Slots

- System Booster

- Dircet Browser

- FUNNY DROPS

- Puzzle Bubble-Pet Paradise

- GPS

- Light Browser

- Clean Master

- YouTube Downloader

- KXService

- Best Wallpapers

- Smart Touch

- Light Advanced

- SmartFolder

- youtubeplayer

- Beautiful Alarm

- PronClub

- Detecting instrument

- Calculator

- GPS Speed

- Fast Cleaner

- Blue Point

- CakeSweety

- Pedometer

- Compass Lite

- Fingerprint unlock

- PornClub

- com.browser.provider

- Assistive Touch

- Sex Cademy

- OneKeyLock

- Wifi Speed Pro

- Minibooster

- com.so.itouch

- com.fabullacop.loudcallernameringtone

- Kiss Browser

- Weather

- Chrono Marker

- Slots Mania

- Multifunction Flashlight

- So Hot

- HotH5Games

- Swamm Browser

- Billiards

- TcashDemo

- Sexy hot wallpaper

- Wifi Accelerate

- Simple Calculator

- Daily Racing

- Talking Tom 3

- com.example.ddeo

- Test

- Hot Photo

- QPlay

- Virtual

- Music Cloud

Via | CheckPoint

Leggi o Aggiungi Commenti