Ieri abbiamo avuto modo di descrivervi un particolare caricabatterie in grado di installare malware sui vostri device non-jailbroken, ed oggi vi riportiamo un’altra importante falla di sicurezza relativa alle restrizioni applicate a determinate opzioni in iOS.

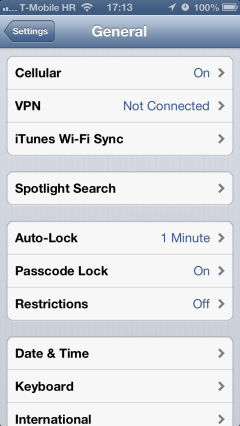

Oggi abbiamo ricevuto la notizia di una falla di sicurezza in iOS che può essere sfruttata per rendere inutile la password che limita l’accesso a determinate applicazioni, contenuti e funzionalità del vostro iPhone, iPod Touch o iPad. In poche parole, l’exploit può essere utilizzato per disattivare il codice impostato per la restrizione in Impostazioni> Generali> Restrizioni, ammesso che lo abbiate precedentemente abilitato.

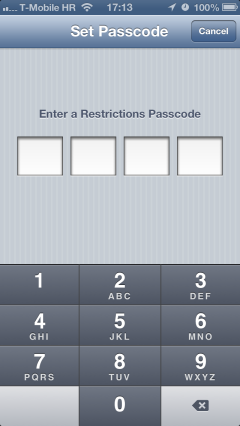

L’abilitazione o disabilitazione della funzione è possibile solo attraverso un codice di accesso a quattro cifre personalizzato, diverso da quello presente nella schermata di blocco.

Apple ha sviluppato queste restrizioni im modo che i genitori possano limitare ai propri figli l’uso di alcune applicazioni (Safari, Fotocamera, FaceTime, iTunes, iBookstore), funzioni (l’installazione di applicazioni, l’eliminazione di applicazioni, Siri ed il linguaggio esplicito per Siri) e contenuti (musica, podcast, film, spettacoli televisivi, libri, applicazioni e acquisti in-app) su iPhone, iPod Touch o iPad.

L’utente francese Peter Dandumont, ha scoperto che collegando una scheda Teensy 3.0, la quale emula una tastiera USB su un iPad attraverso l’Apple iPad Camera Connection Kit, apre le porte delle restrizioni applicate in iOS.

Ecco la spiegazione da parte dell’utente francese:

Quando si compone più volte un codice errato, la tastiera virtuale si blocca per 1 minuto, 5 minuti, 15 minuti e 60 minuti dopo ogni tentativo sbagliato. Ma se viene usata una tastiera fisica, sarà sempre possibile provare ad inserire un codice.

Ecco il video dell’exploit in questione:

Il metodo apparentemente funziona con qualsiasi tastiera, comprese quelle Bluetooth. Naturalmente, dovreste generare il giusto set di codici per questo tipo di attacchi “brute-force“. Il brute-forcing di un codice a 4 cifre potrebbe richiedere da alcuni minuti ad alcune ore,quindi non si tratta comunque di un’operazione eseguibile da bambini.

Nel peggiore dei casi, Dandumont afferma che per “rompere” il codice di accesso ci vogliono più di otto ore. Anche in questo caso però, il metodo non compromette la password principale. Dandumont ha presentato un bug report ad Apple, ed ora che l’exploit è stato pubblicamente riconosciuto, la società dovrebbe essere in grado di risolvere questo difetto con un semplice aggiornamento del firmware.

Via | iDownloadBlog

Leggi o Aggiungi Commenti