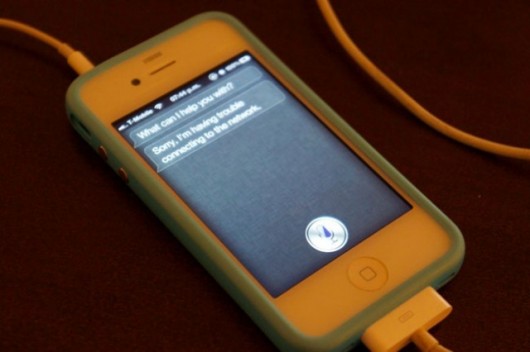

Gli ingegneri di Applidium dichiarano di aver aperto una falla nel protocollo di sicurezza di Siri. Con il loro metodo in teoria sarà possibile utilizzare i servizi offerti da Siri utilizzando qualsiasi dispositivo o applicazione. Rimane però il problema dell’autenticazione.

Applidium ha decriptato il protocollo utilizzato dall’assistente vocale Siri. E’ stata creata una propria certificazione autorizzata SSL, che aggiunta a quella dell’iPhone 4S, è stata utilizzata per firmare un fake server “guzzoni.apple.com”. Questo ha permesso di intercettare i messaggi che Siri scambia con i server ufficiali Apple ed ha quindi permesso lo studio del protocollo usato.

Con questo meccanismo è stato notato che Siri si identifica in continuazione e gli identificativi che ricevono risposte corrette sono solo quelli degli iPhone 4S. Inoltre gli ingegneri hanno scoperto che il flusso di comunicazioni con i server è davvero molto intenso. Basti pensare che quando si utilizzano le abilità di text-to-speech, i server inviano per ogni parola il confidence score ed il timestamp.

A fine giornata gli ingegneri Applidium sono stati capaci di ricevere risposte corrette utilizzando un protocollo ‘crackato’ per inviare comandi a Siri senza utilizzare alcun iPhone. A differenza degli altri hacker che si occupano del porting di Siri, il team di Applidium ha gli strumenti necessari per comunicare con l’assistente vocale tramite qualsiasi dispositivo.

In teoria utilizzando il metodo di Applidium, qualsiasi dispositivo potrebbe avere accesso a Siri ottenendo risultati corretti dai server, a patto che si usi l’identificatore univoco (UDID) di un iPhone 4S. Ciò significa che i proprietari di iPhone 4S potrebbero teoricamente hackerare il loro Mac, il loro iPad, o qualsiasi altro dispositivo in loro possesso per poter eseguire Siri. Gli ingegneri potrebbero anche sviluppare un’applicazione che faccia da tramite con i server di Siri, ma anche questa funzionerebbe soltanto su iPhone 4S.

Via | CultOfMac

Leggi o Aggiungi Commenti