Un gruppo di sei scienziati informatici ha recentemente scoperto una vulnerabilità di sicurezza nell’Apple Vision Pro, denominata

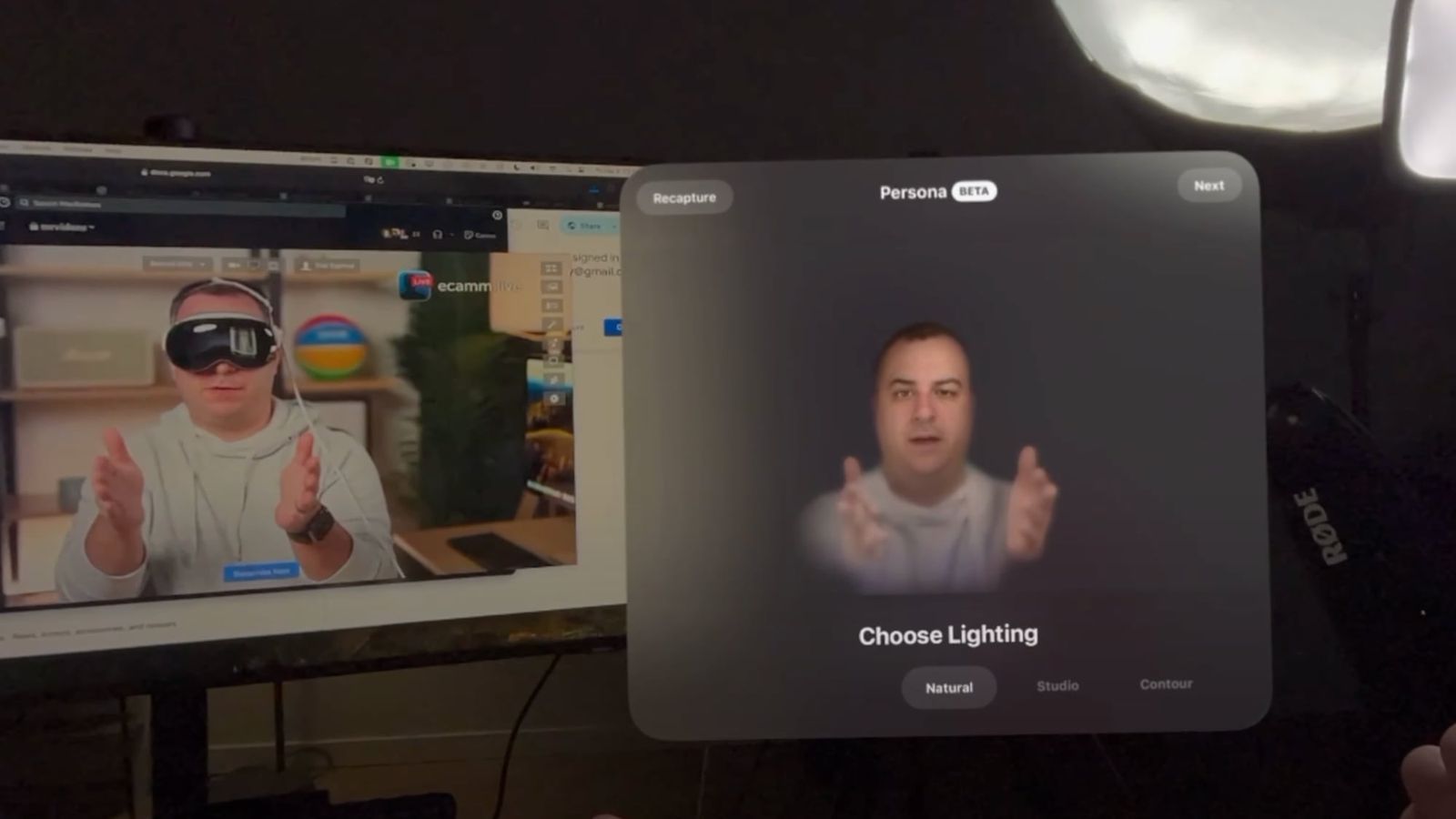

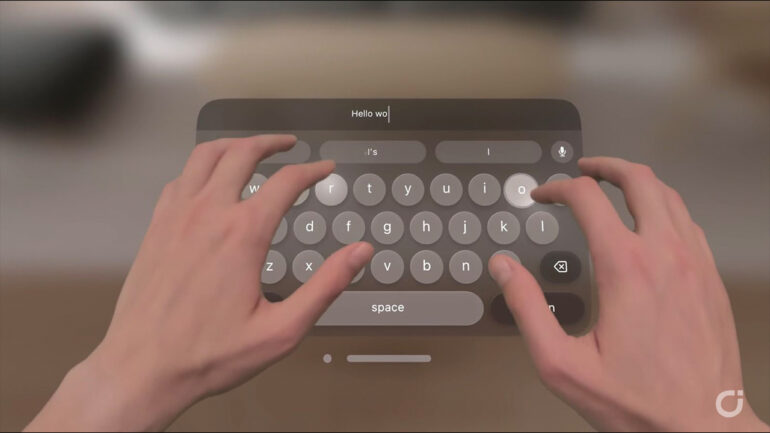

GAZExploit, che poteva rivelare le informazioni digitate dagli utenti, comprese password e PIN.Il problema è emerso quando gli utenti utilizzavano un avatar virtuale, o Persona, come durante le chiamate FaceTime. I ricercatori hanno dimostrato che, analizzando i movimenti oculari, era possibile dedurre quali lettere o tasti l’utente stesse per premere sulla tastiera virtuale del dispositivo.

Secondo un report pubblicato da WIRED, i ricercatori hanno osservato che lo sguardo dell’utente tende a fissarsi sui tasti che sta per premere, seguendo schemi prevedibili. Questo ha permesso loro di ricostruire il testo digitato con un’accuratezza del 92% per i messaggi e del 77% per le password, con un massimo di cinque tentativi. I dettagli tecnici del GAZExploit sono stati condivisi in un sito dedicato, illustrando la metodologia dietro l’attacco.

Il team ha segnalato la vulnerabilità ad Apple nel mese di aprile, e la compagnia ha risposto rapidamente correggendo il problema con visionOS 1.3. L’aggiornamento, rilasciato a luglio, prevede che la funzione Persona venga temporaneamente sospesa quando si utilizza la tastiera virtuale, prevenendo così eventuali attacchi.

Apple ha ufficializzato il fix il 5 settembre, includendo la vulnerabilità identificata nel proprio registro di sicurezza sotto il CVE-2024-40865, dando credito ai ricercatori delle università della Florida e del Texas, nonché a Certik, per la scoperta.

Nonostante la vulnerabilità non sia mai stata sfruttata nel mondo reale, è fortemente consigliato agli utenti del Vision Pro di aggiornare subito all’ultima versione di visionOS.

Leggi o Aggiungi Commenti