La missione di garantire la massima sicurezza è un impegno costante per Apple, e oggi l’azienda ha annunciato la sua ultima innovazione per proteggere iMessage.

Già disponibile nella versione beta di iOS 17.4, si tratta di un nuovo protocollo crittografico post-quantistico innovativo chiamato PQ3. Questo aggiornamento rivoluzionario conferisce a iMessage “le proprietà di sicurezza più avanzate di qualsiasi protocollo di messaggistica su larga scala al mondo”. Vediamo perché la sicurezza quantistica di iMessage è importante ora e in futuro, come funziona PQ3 e altro ancora.

iMessage vanta una storia di sicurezza robusta, dall’introduzione nel 2011 della crittografia end-to-end all’adozione della crittografia Elliptic Curve nel 2019, fino a BlastDoor con iOS 14 e miglioramenti recenti come la Verifica della chiave di Contatto alla fine del 2023. Apple sta costantemente potenziando la sicurezza di iMessage.

Oggi, la società ha presentato quello che definisce “l’aggiornamento crittografico più significativo nella storia di iMessage” con una ricostruzione completa del protocollo di sistema. Apple ha dettagliato questa nuova avanzata sul suo blog Security Research:

Oggi annunciamo l’aggiornamento crittografico più significativo nella storia di iMessage con l’introduzione di PQ3, un innovativo protocollo crittografico post-quantistico che fa avanzare lo stato dell’arte della messaggistica end-to-end sicura. Con una crittografia resiliente alle compromissioni e difese estese contro attacchi quantistici anche altamente sofisticati, PQ3 è il primo protocollo di messaggistica a raggiungere quello che chiamiamo “Sicurezza di Livello 3”, offrendo protezioni di protocollo che superano quelle di tutte le altre app di messaggistica ampiamente utilizzate. A nostro avviso, PQ3 ha le proprietà di sicurezza più avanzate di qualsiasi protocollo di messaggistica su larga scala al mondo.

Sicurezza quantistica di iMessage

Signal è stata la prima piattaforma di messaggistica su larga scala ad annunciare un potenziamento della sicurezza con crittografia post-quantistica (PQC) lo scorso autunno, con un meccanismo di “stabilimento chiave”. Tuttavia, l’approccio di Apple prevede due livelli di sicurezza: la creazione della chiave PQC e la reimpostazione continua della chiave PQC.

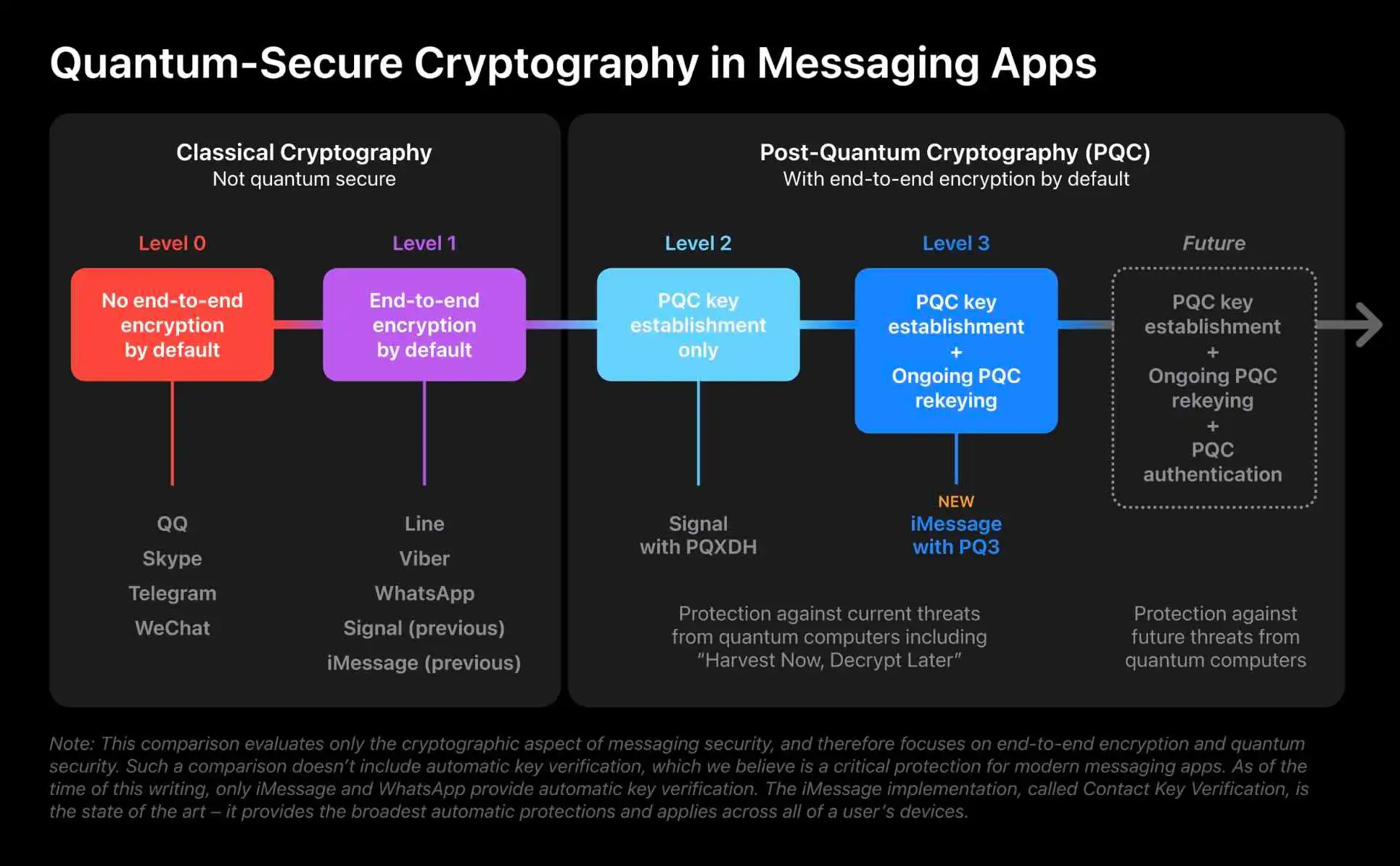

Attualmente non esiste uno standard del settore per valutare i protocolli crittografici classici rispetto a quelli PQC, quindi Apple ha sviluppato il proprio sistema di valutazione. Ecco come appare e come PQ3 ha ottenuto il nome di PQC di livello 3:

Apple afferma che la mossa di Signal di includere l’istituzione della chiave PQC (livello 2) “è un passo gradito e fondamentale” che ha spinto la sicurezza al di sopra di tutte le altre piattaforme di messaggistica. Tuttavia, può offrire sicurezza quantistica solo se la chiave di conversazione rimane intatta.

Al Livello 2, l’applicazione della crittografia post-quantistica è limitata alla creazione della chiave iniziale, fornendo sicurezza quantistica solo se il materiale della chiave di conversazione non viene mai compromesso. Ma gli avversari sofisticati di oggi sono già incentivati a compromettere le chiavi di crittografia, poiché farlo consente loro di decifrare i messaggi protetti da tali chiavi per tutto il tempo in cui queste non cambiano. Per proteggere al meglio la messaggistica end-to-end cifrata, le chiavi post-quantistiche devono cambiare continuamente per porre un limite superiore alla quantità di conversazione che può essere esposta da ogni singola compromissione della chiave in un dato momento, sia ora che con i futuri computer quantistici.

Ed è qui che entra in gioco il protocollo PQ3 (livello 3) di Apple, che protegge sia la chiave iniziale che la ricodifica continua. In modo importante, questo conferisce a iMessage “la capacità di ripristinare rapidamente e automaticamente la sicurezza crittografica di una conversazione anche se una determinata chiave viene compromessa”.

Come mostrato sopra, Apple prevede che i futuri livelli di sicurezza quantistica includeranno l’autenticazione PQC insieme alla creazione di chiavi PQC e alla ricodifica continua.

Perché la crittografia post-quantistica è importante ora?

Molti esperti di sicurezza ritengono che ci vorrà ancora un decennio o più per vedere le capacità complete dei computer quantistici, come decifrare la crittografia classica. Tuttavia, è importante adottare misure ora per proteggersi dai futuri attacchi ai dati di oggi.

Apple sottolinea una tattica dannosa chiamata “Harvest Now, Decrypt Later” che PQ3 contribuirà a proteggere.

Un computer quantistico sufficientemente potente potrebbe risolvere questi problemi matematici classici in modi fondamentalmente diversi e, teoricamente, farlo abbastanza velocemente da minacciare la sicurezza delle comunicazioni crittografate end-to-end.

Sebbene tali computer quantistici non esistano ancora, gli aggressori dotati di risorse estremamente adeguate possono già prepararsi alla loro possibile comparsa approfittando della ripida diminuzione dei costi di archiviazione dei dati moderni. La premessa è semplice: tali aggressori possono raccogliere grandi quantità di dati criptati odierni e conservarli tutti per il futuro. Anche se non possono decifrare nessuno di questi dati oggi, possono conservarli fino a quando non acquisiranno un computer quantistico in grado di decrittografarli in futuro, uno scenario di attacco noto come “Harvest Now, Decrypt Later” (Raccogli ora, Decifra dopo).

E naturalmente, con l’aumentare dei computer quantistici, avere già una sicurezza avanzata contribuirà a prevenire attacchi quantistici attuali e futuri, così come gli sforzi per decifrare dati rubati nel passato.

Quando sarà lanciata la sicurezza quantistica di iMessage?

- È possibile aggiornare iMessage con PQ3 installando la versione beta di iOS 17.4 (insieme alle versioni beta di iPadOS 17.4, macOS 14.4 e watchOS 10.4).

- La sicurezza quantistica PQ3 per iMessage sarà disponibile per tutti gli utenti con le versioni pubbliche di iOS 17.4, iPadOS 17.4, macOS 14.4 e watchOS 10.4.

Apple afferma che “le conversazioni di iMessage tra dispositivi che supportano PQ3 stanno automaticamente passando al protocollo di crittografia post-quantistica”.

E il protocollo PQ3 “sostituirà completamente il protocollo esistente in tutte le conversazioni supportate entro quest’anno”.

Maggiori dettagli sulla sicurezza quantistica di iMessage (PQ3)

Nel processo di creazione di PQ3, Apple ha identificato cinque requisiti fondamentali:

- Introdurre la crittografia post-quantistica dall’inizio di una conversazione, in modo che tutta la comunicazione sia protetta dagli avversari attuali e futuri.

- Mitigare l’impatto delle compromissioni delle chiavi limitando quanti messaggi passati e futuri possono essere decifrati con una singola chiave compromessa.

- Utilizzare un design ibrido per combinare nuovi algoritmi post-quantistici con gli attuali algoritmi Elliptic Curve, garantendo che PQ3 non possa mai essere meno sicuro del protocollo classico esistente.

- Ammortizzare le dimensioni dei messaggi per evitare un eccessivo sovraccarico aggiuntivo dovuto alla sicurezza aggiunta.

5. Utilizzare metodi di verifica formale per fornire forti garanzie di sicurezza per il nuovo protocollo.

Ecco ulteriori dettagli sulle chiavi pubbliche PQC utilizzate da Apple:

PQ3 introduce una nuova chiave di crittografia post-quantistica nell’insieme di chiavi pubbliche che ogni dispositivo genera localmente e trasmette ai server Apple come parte della registrazione di iMessage. Per questa applicazione, abbiamo scelto di utilizzare le chiavi pubbliche post-quantistiche Kyber, un algoritmo che ha ricevuto un attento esame dalla comunità crittografica globale e è stato selezionato dal NIST come standard del Meccanismo di Incapsulamento Chiave basato su Module Lattice, o ML-KEM. Ciò consente ai dispositivi mittenti di ottenere le chiavi pubbliche del destinatario e generare le chiavi di crittografia post-quantistica per il primo messaggio, anche se il destinatario è offline. Ci riferiamo a questo come istituzione della chiave iniziale.

PQ3 ha ricevuto due verifiche formali dal Professor David Basin, che guida il Information Security Group presso l’ETH Zürich ed è uno degli inventori di Tamarin, “un importante strumento di verifica dei protocolli di sicurezza che è stato anche utilizzato per valutare PQ3”.

Il Professor Douglas Stebila dell’Università di Waterloo, che ha un’ampia esperienza nella ricerca sulla sicurezza post-quantistica per i protocolli Internet, ha anche verificato formalmente PQ3.

Per ulteriori dettagli tecnici sulla sicurezza quantistica PQ3 per iMessage per ulteriori dettagli tecnici sui meccanismi di creazione della chiave PQC, rekeying PQC, riempimento e crittografia, autenticazione e altro ancora, consultare l’articolo completo di Apple.

Leggi o Aggiungi Commenti