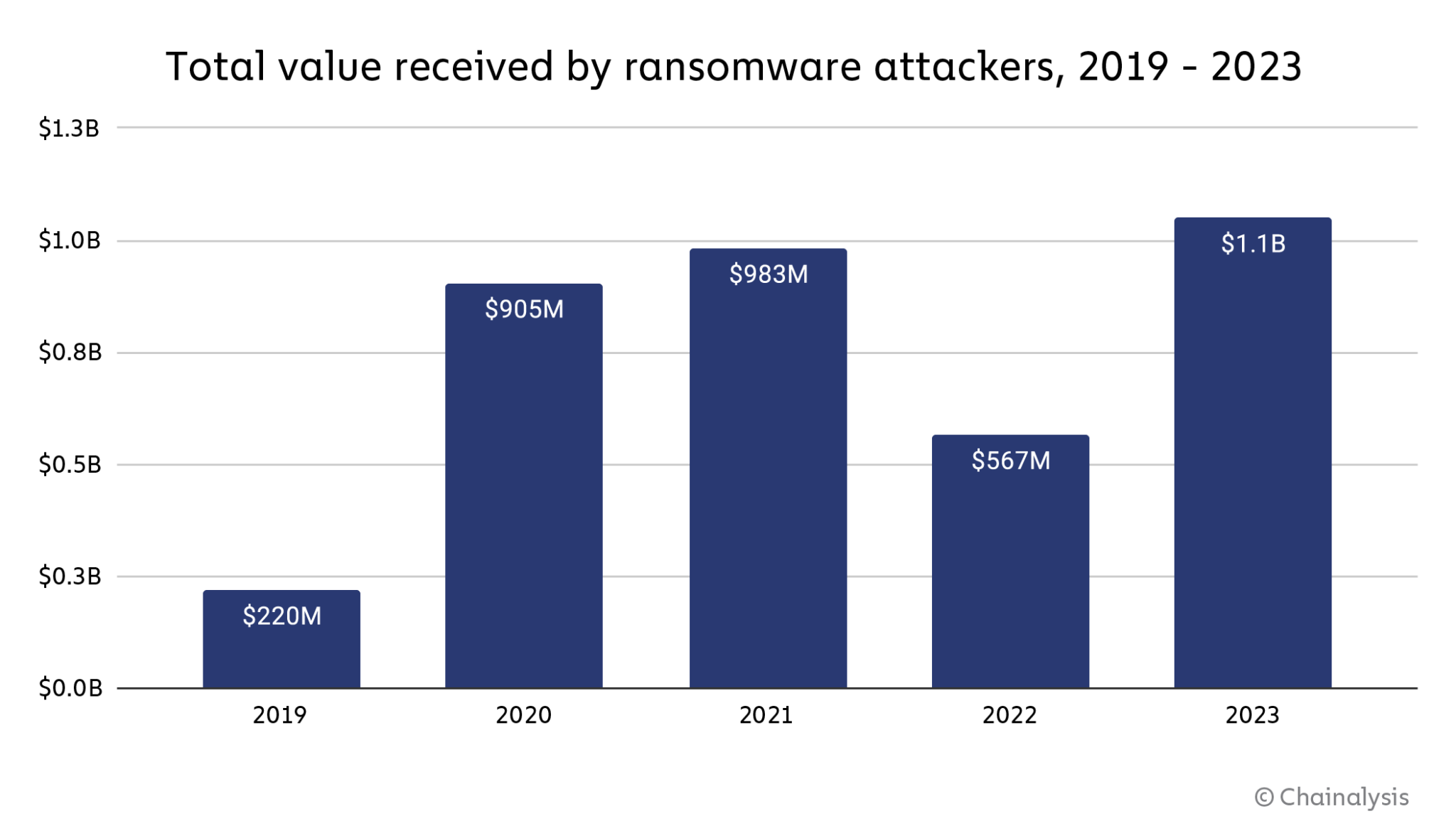

Il 2023 è stato un anno di svolta per il ransomware, caratterizzato da attacchi rilevanti come quelli contro MOVEit e MGM Resorts, che hanno scosso l’industria della sicurezza. Non solo gli autori delle minacce hanno incassato collettivamente una somma record di 1,1 miliardi di dollari dalle vittime, ma un nuovo rapporto mette in luce come la portata e la complessità di questi attacchi stiano diventando sempre più preoccupanti.

Dopo un 2022 relativamente tranquillo, i pagamenti dei riscatti sono quasi raddoppiati l’anno scorso, raggiungendo 1,1 miliardi di dollari rispetto ai 567 milioni di dollari del 2022. Gli autori dei ransomware hanno “intensificato le loro operazioni” rivolte a grandi istituzioni, ospedali, scuole e agenzie governative, secondo un rapporto di Chainalysis, una delle principali società di analisi blockchain.

Secondo la società di sicurezza informatica Emsisoft, 46 sistemi ospedalieri negli Stati Uniti sono stati direttamente colpiti dal ransomware nel 2023, subendo interruzioni a causa della mancanza di accesso ai sistemi IT e ai dati dei pazienti. Questo dato è in aumento rispetto ai 25 del 2022 e ai 27 del 2021. Le scuole K-12 ne sono state le più colpite, con 108 casi segnalati.

Va notato che questi numeri sono “stime conservative” e possono cambiare man mano che Chainalysis scopre nuovi indirizzi di portafoglio di criptovaluta utilizzati dai gruppi di cybercriminali per ricevere pagamenti di riscatto. I dati non includono neppure l’impatto economico della perdita di produttività e dei costi di riparazione, che potrebbero essere dell’ordine di grandezza superiore.

L’attacco contro la MGM da sola ha causato all’azienda oltre 100 milioni di dollari in perdite di ricavi, compresi 10 milioni di dollari in spese di pulizia di consulenza. Tuttavia, poiché il gigante dell’intrattenimento ha optato apparentemente per non pagare il riscatto, tale somma non è inclusa nel grafico sopra.

La significativa diminuzione dei pagamenti nel 2022 era stata originariamente vista come una speranza grazie a migliori strumenti, leggi e pratiche di sicurezza. Tuttavia, gli esperti della sicurezza non dovrebbero esultare troppo presto. Chainalysis attribuisce la diminuzione dell’attività principalmente al continuo conflitto russo-ucraino, iniziato nel 2022.

“Questo conflitto non solo ha interrotto le operazioni di alcuni attori informatici, ma ha spostato il loro focus da guadagni finanziari ad attacchi informatici politicamente motivati mirati a spionaggio e distruzione”.

Molti operatori di ransomware si trovano nell’Europa dell’Est, sia in Russia che in Ucraina. Tra l’arruolamento e e la fuga dalle zone di guerra militare, è probabile che le priorità degli attori delle minacce si siano spostate dall’essere operatori criminali a tempo pieno.

“Nel 2023, il panorama del ransomware ha visto una notevole escalation nella frequenza, portata e volume degli attacchi”, afferma Chainalysis.

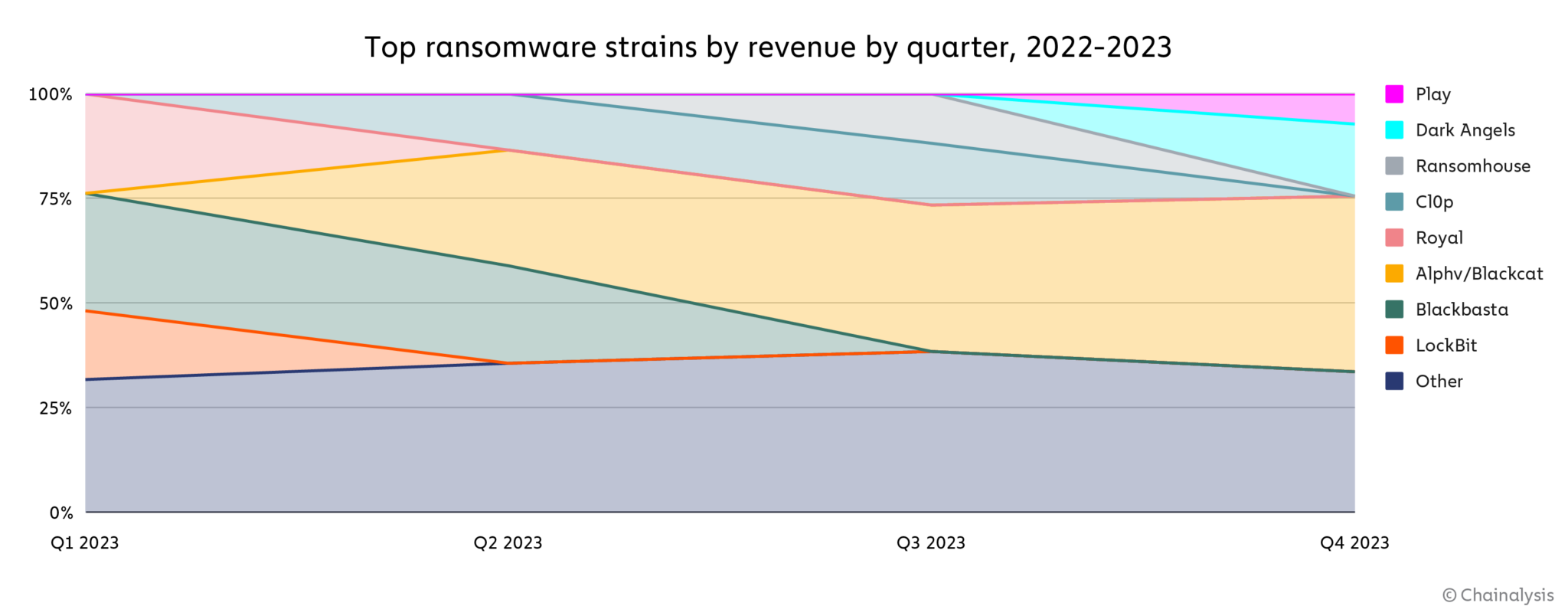

La società di intelligence sulle minacce Recorded Future ha segnalato l’emergere di 538 nuove varianti di ransomware nel 2023, con un chiaro indicatore che le grandi organizzazioni criminali si stanno concentrando di più su organizzazioni di alto valore per richiedere pagamenti di riscatti più elevati, aumentando così i loro profitti.

D’altra parte, è evidente che assisteremo al continuo aumento del ransomware come servizio (RaaS), con operatori che scrivono software e gli affiliati, persone con meno conoscenze tecniche, che pagano per lanciare attacchi utilizzando strumenti e pacchetti pre-costruiti. Il modello RaaS è un moltiplicatore di forza, consentendo al ceppo di effettuare una grande quantità di questi attacchi più piccoli, scrive Chainalysis.

Leggi o Aggiungi Commenti