A settembre, è emerso che il Flipper Zero, uno strumento di hacking economico e diffuso, veniva utilizzato per creare scompiglio sui dispositivi iPhone e iPad vicini, inondandoli di notifiche Bluetooth fasulle fino a farli crashare.

Nonostante i numerosi aggiornamenti di iOS 17, incluso il rilascio della nuova beta di iOS 17.2 della scorsa settimana, Apple non ha ancora introdotto misure protettive contro questo attacco.

Attacco Flipper Zero tramite exploit Bluetooth su iPhone

Apparentemente, il Flipper Zero sembra un dispositivo abbastanza innocuo. È commercializzato come uno strumento multiuso portatile per penetration tester e appassionati, programmabile per gestire diversi protocolli radio.

Tuttavia, poiché il firmware è open source, può essere modificato con nuovi software che lo trasformano in un dispositivo utilizzabile dai malintenzionati per colpire vittime ignare.

Segnalato per la prima volta dal ricercatore di sicurezza Techryptic, Ph.D., quando si carica software aggiuntivo sul Flipper Zero, questo può eseguire attacchi di Denial of Service (DoS), bombardando iPhone e iPad con un numero eccessivo di notifiche di connessione Bluetooth che bloccano i dispositivi per minuti prima di essere in gradi di riavviarlo.

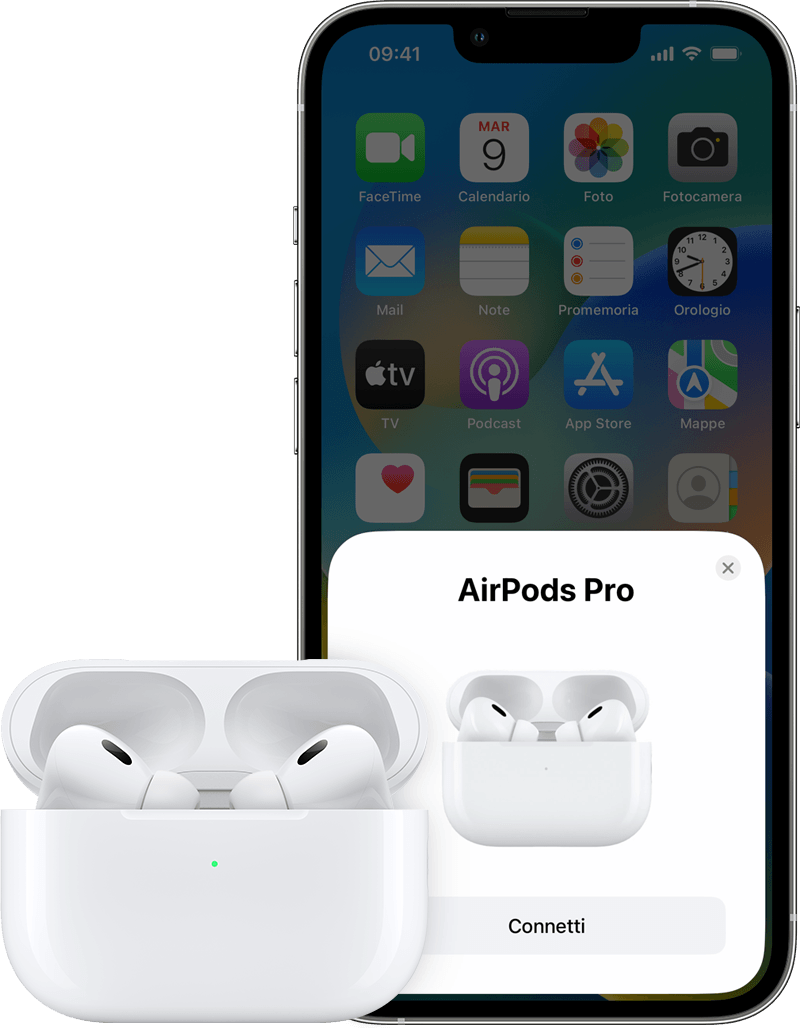

L’attacco sfrutta un difetto nella sequenza di accoppiamento Bluetooth Low-Energy (BLE). Apple utilizza diverse tecnologie BLE nel suo ecosistema, tra cui AirDrop, HandOff, iBeacon, HomeKit e molte altre funzionalità correlate all’Apple Watch.

Una caratteristica rilevante del BLE è la sua capacità di inviare pacchetti pubblicitari, o pacchetti ADV, per identificare dispositivi locali su iPhone e iPad. Grazie a questi pacchetti, attività come l’accoppiamento di nuovi AirPods vengono eseguite con un pop-up animato nella parte inferiore del dispositivo.

Sfortunatamente, questi pacchetti ADV possono essere falsificati, ed è proprio questo che gli hacker stanno sfruttando con l’aiuto di un Flipper Zero.

Protezione dall’attacco Flipper Zero

Flipper Zero ha un raggio di azione Bluetooth discreto di circa 50 metri, il che significa che per portare a termine attacchi DoS, gli hacker non devono essere molto vicini alle vittime per seminare il caos, ad esempio, in bar ed eventi sportivi.

Ciò che allarma di questo attacco è l’assenza di un modo realistico per proteggere i dispositivi. L’unica cosa che gli utenti possono fare è disattivare il Bluetooth dalle Impostazioni (la Modalità Aereo non funziona).

Cosa sta facendo Apple?

Per una azienda con uno dei migliori record in materia di sicurezza, Apple non ha ancora riconosciuto il difetto BLE che viene sfruttato. Il motivo potrebbe essere tecnico, ma molti credono che la società non stia prendendo sul serio l’exploit poiché non rappresenta ancora una minaccia abbastanza grave per gli utenti o per la loro privacy.

Leggi o Aggiungi Commenti