Ieri, vi abbiamo riferito di una nuova violazione della sicurezza, rilevata in iOS 13 e macOS Catalina, può portare chiunque a ottenere la cronologia di navigazione dell’utente in Safari.

A causa di un comportamento imprevisto, l’API Safari Web Share è in grado di accedere ai file di sistema interni come il database della cronologia di navigazione, che può essere facilmente condiviso tramite altre app.

Come spiegato dal blog specializzato sulla sicurezza informatica Redteam.Pl, gli hacker possono implementare un pulsante modificato con l’API Safari Web Share per richiedere i file del sistema operativo interno che non sono accessibili dall’utente.

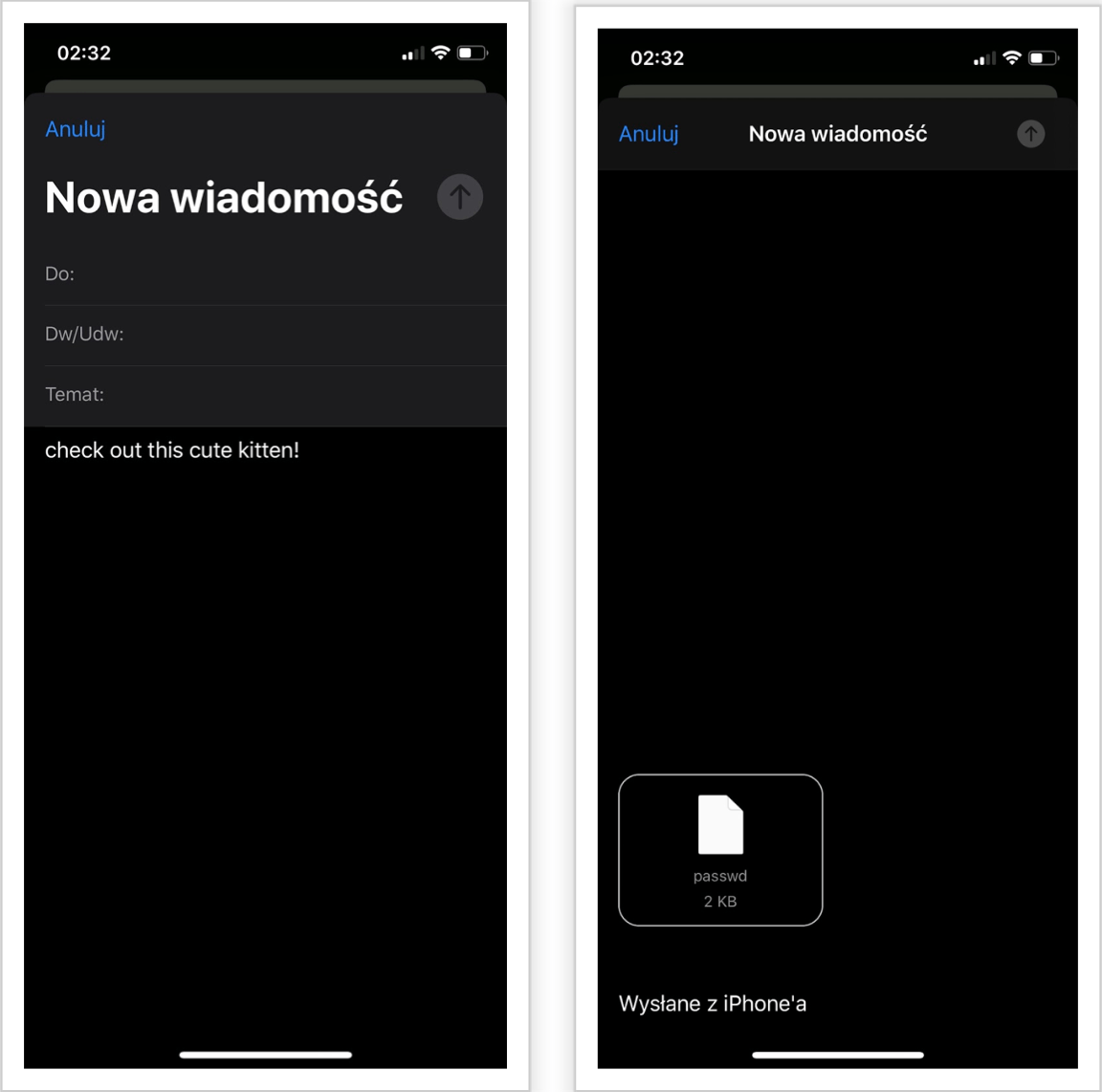

Per chi non conoscesse il funzionamento dell’API Web Share, sostanzialmente consente ad app e siti Web di offrire quello che viene chiamato “foglio di condivisione“, consentendo agli utenti di condividere facilmente i contenuti Web con altri tramite app come Mail, Messaggi e altro. Quando tocchiamo un pulsante Condividi, condivide un URL o un determinato file.

Redteam.Pl ha scoperto che, per qualche motivo sconosciuto, chiunque può facilmente aggiungere l’API Safari Web Share a una pagina web con codice per richiedere file interni con informazioni sensibili utilizzando lo schema “file:“.

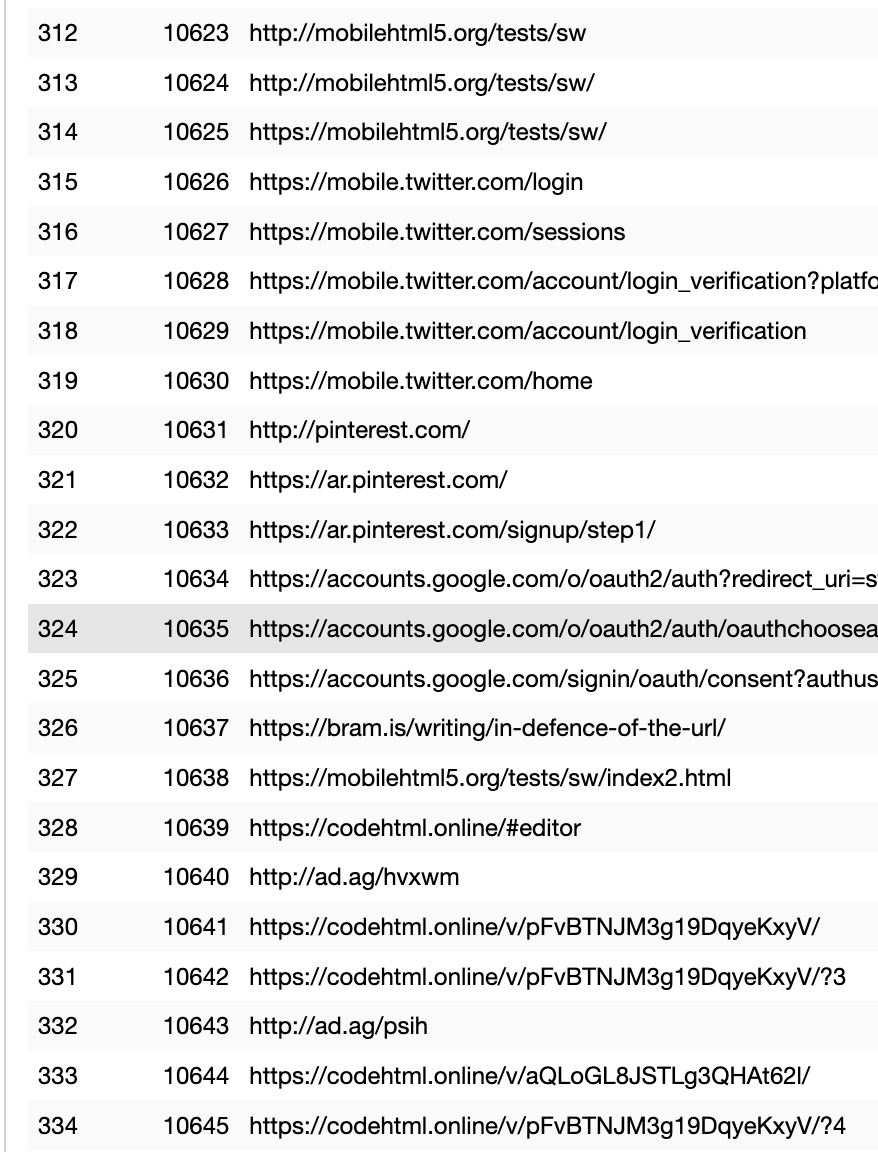

Hanno indirizzato il pulsante Condividi al file History.db del sistema, che contiene l’intera cronologia di navigazione dell’utente in Safari. In condizioni normali, questo file dovrebbe essere inaccessibile agli utenti, ma l’API Web Share può leggerlo e inviarlo tramite altre app. Una volta che questo file viene inviato a un’altra persona, può essere aperto da qualsiasi app che gestisce i database SQLite.

Di seguito, il risultato:

Tuttavia, sebbene questa violazione della sicurezza possa essere facilmente esplorata da qualcuno con una conoscenza di base del codice HTML, richiede di ingannare l’utente poiché il file raccolto non viene automaticamente inviato ad altre persone. Con un semplice codice, la maggior parte degli utenti non noterebbe che sta inviando la cronologia di navigazione a qualcun altro.

La parte più difficile, ovviamente, è convincere l’utente a inviare un’e-mail o un messaggio con quel file a un indirizzo specifico.

I ricercatori di Redteam.Pl hanno contattato Apple nell’Aprile di quest’anno per segnalare la violazione della sicurezza e la società ha confermato che stava indagando sul problema senza rilasciare ulteriori dettagli. 9to5Mac è stato in grado di riprodurre il codice e conferma che funziona come descritto.

Tuttavia, non sono stati in grado di riprodurlo su alcun dispositivo con iOS 14 o macOS Big Sur, il che suggerisce che Apple ha già risolto questa violazione con le sue ultime versioni beta.

Apple deve ancora confermare se il problema verrà risolto per gli utenti che eseguono versioni precedenti di iOS e macOS, poiché iOS 14 e macOS Big Sur dovrebbero essere disponibili al pubblico solo questo autunno.

Inizialmente, la società aveva dichiarato che avrebbe risolto il problema in un aggiornamento di sicurezza della primavera 2021.

Leggi o Aggiungi Commenti