Ad aprile, il ricercatore Bhavuk Jain ha scoperto una vulnerabilità critica di Accedi con Apple che avrebbe potuto comportare l’acquisizione di alcuni account utente. Il bug era specifico delle app di terze parti che utilizzavano la funzione e non implementavano ulteriori misure di sicurezza.

Jain nota che Accedi con Apple funziona autenticando un utente tramite un JWT (JSON Web Token) o un codice generato dal server Apple. Il colosso di Cupertino offre quindi agli utenti la possibilità di condividere l’e-mail legata al proprio ID Apple o un indirizzo e-mail di inoltro privato, che crea un JWT utilizzato per accedere.

Jain ha quindi scoperto che, grazie al bug, era possibile richiedere un JWT per qualsiasi ID e-mail superando il processo di validazione utilizzando la chiave pubblica di Apple. Così facendo, un utente malintenzionato poteva creare un JWT attraverso questo processo e ottenere l’accesso all’account della vittima.

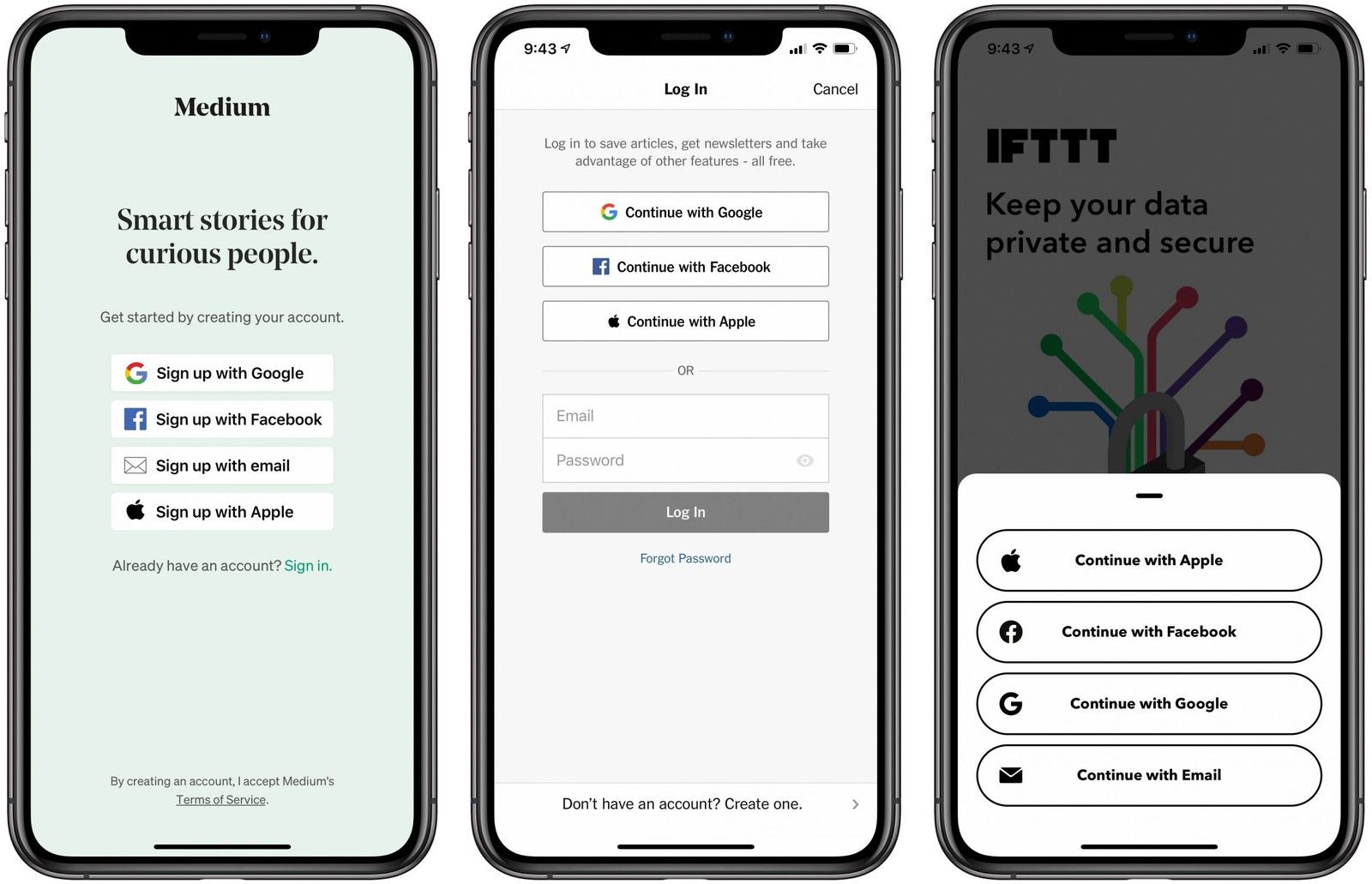

L’impatto di questa vulnerabilità è stato piuttosto critico in quanto avrebbe potuto consentire l’acquisizione completa dell’account. Molti sviluppatori hanno integrato Accedi con Apple nelle loro app poiché è obbligatorio per le applicazioni che supportano altri accessi social. Per citarne alcuni che usano Accedi con Apple: Dropbox, Spotify, Airbnb, Giphy (ora acquisito da Facebook).

L’impatto di questa vulnerabilità è stato piuttosto critico in quanto avrebbe potuto consentire l’acquisizione completa dell’account. Molti sviluppatori hanno integrato Accedi con Apple nelle loro app poiché è obbligatorio per le applicazioni che supportano altri accessi social. Per citarne alcuni che usano Accedi con Apple: Dropbox, Spotify, Airbnb, Giphy (ora acquisito da Facebook).

Secondo Jain, Apple ha condotto un’indagine e ha concluso che nessun account è stato compromesso utilizzando questo metodo prima che la vulnerabilità fosse corretta. Jain ha ricevuto 100.000 dollari da Apple nell’ambito del suo programma di sicurezza Bounty per aver segnalato il bug.

Leggi o Aggiungi Commenti