Ieri vi abbiamo riportato una notizia secondo la quale iOS salverebbe in un file chiamato consolidated.db i dati sulla posizione geografica del terminale. Oggi, Alex Levinson ha dimostrato come tutto ciò sia sempre accaduto e non metta in alcun modo a rischio la privacy degli utenti.

In un post sul suo blog, infatti, Levinson dimostra come tali file siano sempre stati presenti sul dispositivo anche se non nello stesso percorso dove sono attualmente conservati. Le informazioni presenti in quel file non sono altro che delle radio-frequenze.

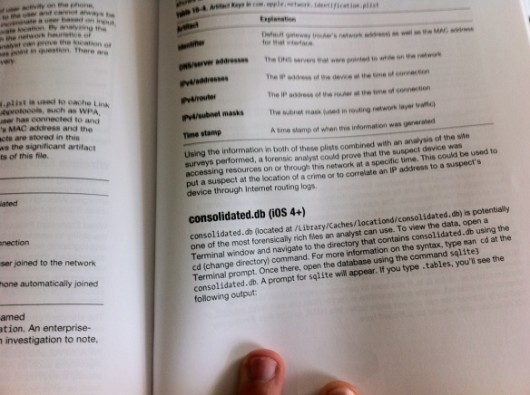

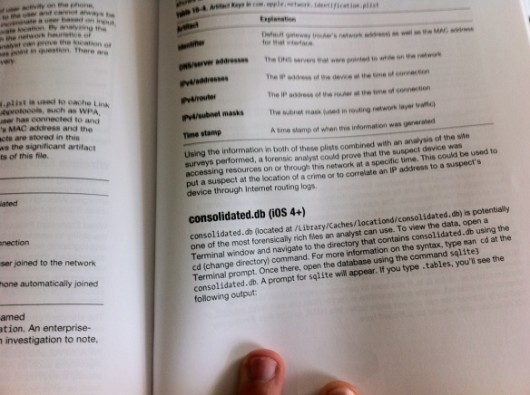

Tali informazioni non sono mai uscite al di fuori del dispositivo e servono semplicemente per le funzioni di geotagging di cui iOS dispone, ossia la geolocalizzazione delle fotografie, dei tweet e di molto altro. Tale file, in iOS 3.x e precedenti, prendeva il nome di h-cells.plist e svolgeva esattamente la medesima funzione, seppur localizzato in un’altra cartella.

Con iOS 4 e l’introduzione del Multitasking, Apple ha chiaramente spiegato che tale servizio sfrutta diverse API, una delle quali riguarda proprio la posizione del terminale in background.

Ecco quanto scritto da Levinson nel suo blog:

Il cambiamento a questo file è avvenuto con l’introduzione di iOS 4 e del multitasking, che sfrutta il servizio di localizzazione in background. Le applicazioni di iOS, per utilizzare il multitasking, devono sfruttare le API di Apple. A causa di queste nuove API, Apple ha dovuto rendere “visibile” il file con la posizione così da renderlo accessibile alle applicazioni di terze parti. Questo file non è in alcun modo nascosto, segreto o dannoso per l’utente. Inoltre, l’utente deve comunque autorizzare le applicazioni ad accedere alla propria posizione (ogni applicazione che richiede l’utilizzo della geolocalizzazione, infatti, presenta al primo avvio un popup di autorizzazione) e può disabilitarne l’accesso in qualsiasi momento attraverso le Impostazioni. In ogni modo, disattivare l’accesso alle applicazioni non ostacola la creazione del log, che viene comunque generato.

D’altronde, Levinson dimostra come questa notizia fosse già stata pubblicata mesi fa da altri ricercatori e come questo file non sia in alcun modo nascosto, ma ben conosciuto da tutti i maggiori esperti di iOS.

Non preoccupatevi quindi della vostra privacy, Apple non possiede le informazioni sulla vostra posizione.

L’unico caso in cui, effettivamente, tali informazioni potrebbero essere in pericolo è quello in cui un dispositivo Jailbroken con OpenSSH installato abbia mantenuto la password di default di root, cioè alpine. A tal proposito, come di consueto, vi consigliamo di cambiare questa password con dei semplici comandi da terminale.

Prima di tutto, accedete al vostro iPhone via SSH da Terminale autenticandovi come root (username: root, password: alpine) e digitate i seguenti comandi (premete il tasto invio dopo ogni comando):

passwd root

(inserite la nuova password, premete invio e confermatela)

passwd mobile

(inserite la nuova password, premete invio e confermatela)

In questo modo, la password di root sarà quella da voi scelta e non correrete più rischi.

Via | AlexLevinson

Leggi o Aggiungi Commenti